AIに

ただし、

Claude Codeの

環境の

Claude Codeの

今回、

まずは

git clone git@github.com:juice-shop/juice-shop.git

cd juice-shop

npm i

npm start以下の

実行させる

さて、

まずはCLAUDE.mdを/initを

# CLAUDE.md

This file provides guidance to Claude Code (claude.ai/code) when working with code in this repository.

## プロジェクト概要

OWASP Juice Shopは、セキュリティトレーニング、デモ、CTF、セキュリティツールテスト用の脆弱なWebアプリケーションです。OWASP Top Tenをすべて網羅し、100以上のセキュリティチャレンジを含む教育プラットフォームです。

**重要**: このアプリケーションは意図的に脆弱に設計されています。

## 開発コマンド

### アプリケーション起動```bashnpm run serve # 開発用(TypeScript + Angular同時起動)npm run serve:dev # 開発用ホットリロードnpm start # 本番用ビルドを起動```

### ビルド```bashnpm run build:server # TypeScriptコンパイルnpm run build:frontend # Angularフロントエンドビルドnpm run build # 完全ビルド```

### テスト実行```bashnpm test # フルテストスイートnpm run test:server # サーバーサイド単体テスト(Mocha + nyc)npm run test:api # API統合テスト(Frisby/Jest)npm run cypress:run # E2Eテスト(ヘッドレス)npm run cypress:open # Cypress開発モード```

### コード品質```bashnpm run lint # ESLint + フロントエンドlintnpm run lint:fix # 自動修正付きlintingnpm run lint:config # 設定ファイルvalidation```

## アーキテクチャ概要

### フルスタック構成- **バックエンド**: Node.js + Express + TypeScript- **フロントエンド**: Angular 19 + Material Design- **データベース**: SQLite + Sequelize ORM- **認証**: JWT + OAuth- **リアルタイム**: Socket.io

### 主要コンポーネント

**サーバーサイド**:- `app.ts` - アプリケーションエントリーポイント- `server.ts` - Express サーバー設定- `routes/` - 45以上のAPIエンドポイント- `models/` - Sequelize データモデル- `lib/` - ユーティリティとヘルパー関数

**フロントエンド**:- `frontend/` - Angular アプリケーション- Material Designコンポーネント使用- TypeScriptでの実装

**セキュリティチャレンジ**:- `data/` - チャレンジ定義とデータ- 意図的な脆弱性の実装- 100以上のセキュリティ学習課題

### データベース構造SQLiteデータベースでSequelize ORMを使用。重要なモデル:- Users(ユーザー管理)- Products(商品カタログ)- Baskets(ショッピングカート)- Challenges(セキュリティチャレンジ)- Complaints(お問い合わせ)

## テスト戦略

### 多層テストアプローチ1. **単体テスト**: Mocha + Chai(サーバー)、Jasmine + Karma(Angular)2. **API統合テスト**: Frisby + Jest3. **E2Eテスト**: Cypress4. **コードカバレッジ**: nyc(Istanbul)

### テスト実行のベストプラクティス- 新機能にはE2Eテストが必須- APIエンドポイント変更時はFrisbyテスト更新- セキュリティチャレンジには対応するCypressテスト

## 開発ガイドライン

### TypeScript設定- `strict: true`モード使用- ES2020ターゲット- 型安全性を重視

### コード品質要件- ESLint Standard TypeScript設定- すべてのコミットにDeveloper Certificate of Origin署名必須- Status checksパス必須

### セキュリティ考慮事項**重要**: このプロジェクトは教育目的の脆弱なアプリケーションです:- セキュリティ脆弱性は意図的なもの- 新しいチャレンジ追加時は脆弱性を慎重に設計

## CI/CDとデプロイ

### GitHub Actionsワークフロー- `ci.yml` - メインCI/CD(lint, test, build)- `lint-fixer.yml` - 自動lint修正- `codeql-analysis.yml` - セキュリティ分析- `release.yml` - リリース自動化

### サポート環境- Node.js: 20.x, 22.x- OS: Ubuntu, macOS, Windows- Docker: bkimminich/juice-shop

## 特殊機能

### 国際化(i18n)- 40以上の言語サポート- Crowdin統合による翻訳管理- `frontend/src/assets/i18n/`にローカライゼーションファイル

### チャレンジシステム- SQLクエリでのチャレンジ管理- リアルタイムスコアトラッキング- CTFモード対応

### Web3/ブロックチェーン機能- NFT関連チャレンジ- 暗号通貨ペイメント機能- ブロックチェーン脆弱性デモ

## 開発時の注意事項

1. **依存関係**: `npm install --legacy-peer-deps`が必要な場合あり2. **テスト**: 新機能には必ずE2Eテストを追加3. **国際化**: 新しいテキストは翻訳キーを使用4. **チャレンジ**: 新しいセキュリティチャレンジ追加時は慎重に設計「脆弱性は

次に

WebStormの

# 脆弱性診断

包括的なセキュリティ評価を実行してください。

## 手順

以下の手順に従って体系的なセキュリティ監査を実行してください:

1. **環境セットアップ** - 技術スタックとフレームワークを特定 - 既存のセキュリティツールと設定を確認

2. **依存関係のセキュリティ** - 既知の脆弱性についてすべての依存関係をスキャン - セキュリティ問題のある古いパッケージを確認 - 依存関係のソースと整合性を確認 - 適切なツールを使用:`npm audit`など

3. **認証と認可** - 認証メカニズムと実装を確認 - 適切なセッション管理を確認 - 認可制御とアクセス制限を検証 - パスワードポリシーと保存方法を確認

4. **入力検証とサニタイゼーション** - すべてのユーザー入力の検証とサニタイゼーションを確認 - SQLインジェクションの脆弱性を探す - 潜在的なXSS(クロスサイトスクリプティング)問題を特定 - ファイルアップロードのセキュリティと検証を確認

5. **データ保護** - 機密データの取り扱い方法を特定 - 保存時および転送時のデータ暗号化実装を確認 - データマスキングと匿名化の実践を確認 - セキュアな通信プロトコル(HTTPS、TLS)を検証

6. **シークレット管理** - ハードコードされたシークレット、APIキー、パスワードをスキャン - 適切なシークレット管理の実践を確認 - 環境変数のセキュリティを確認 - 公開された設定ファイルを特定

7. **エラーハンドリングとログ記録** - 情報漏洩のためのエラーメッセージを確認 - セキュリティイベントのログ記録実践を確認 - 機密データがログに記録されていないことを検証 - エラーハンドリングの堅牢性を評価

8. **セキュリティヘッダーとCORS** - セキュリティヘッダーの実装を確認 - CORS設定を確認 - CSP(コンテンツセキュリティポリシー)設定を検証 - クッキーのセキュリティ属性を確認

9. **その他のセキュリティ考慮事項** - サードパーティサービスと統合のセキュリティを確認 - セキュリティパッチと更新の適用状況を確認 - セキュリティベストプラクティスに従っていることを確認

10. **報告** - 重要度レベル(重大、高、中、低)でのすべての発見事項を文書化 - 各問題に対する具体的な修復手順を提供 - コード例とファイル参照を含める - 主要な推奨事項を含む要約を作成 - 箇条書きでタスクを細分化(後で Claude Code にタスクを投げる予定)脆弱性診断用の

> @xxx/JetBrains/WebStorm2025.1/scratches/security-audit.md の内容を実施してください。結果は xxx/JetBrains/WebStorm2025.1/scratches/security-audit-result.md に出力してください。結果を

# OWASP Juice Shop 包括的セキュリティ脆弱性診断報告書

## エグゼクティブサマリー

OWASP Juice Shopの包括的なセキュリティ評価を実施しました。このアプリケーションは教育目的の脆弱なWebアプリケーションとして設計されており、**意図的に多数の重大なセキュリティ脆弱性を含んでいます**。

### 重要度別脆弱性サマリー- **重大 (Critical)**: 15件- **高 (High)**: 23件- **中 (Medium)**: 18件- **低 (Low)**: 8件

**⚠️ 重要な注意事項**: この報告書は教育目的の脆弱なアプリケーションに関するものです。実際のプロダクション環境では、以下で報告するすべての脆弱性を修正する必要があります。

---

## 1. 技術スタックとアーキテクチャ

### 確認された技術構成- **バックエンド**: Node.js v20-22 + Express.js + TypeScript- **フロントエンド**: Angular 19 + Material Design- **データベース**: SQLite + Sequelize ORM- **認証**: JWT (RS256) + OAuth + 2FA (TOTP)- **リアルタイム通信**: Socket.io- **セキュリティツール**: Helmet (部分的)、CORS (緩い設定)

---

## 2. 依存関係のセキュリティ脆弱性 【重大度: 高】

### 検出された脆弱性 (npm audit結果)**合計41件の脆弱性**:- 重大 (Critical): 6件- 高 (High): 19件- 中 (Medium): 15件- 低 (Low): 1件

#### 重大な脆弱性例:```- crypto-js <4.2.0: PBKDF2が1993年基準より1,000倍、現在基準より130万倍弱い- marsdb: コマンドインジェクション脆弱性- vm2: サンドボックスエスケープ脆弱性- lodash ≤4.17.20: 複数のプロトタイプ汚染とReDoS脆弱性```

### 修復推奨事項:```bash# 危険なパッケージの更新npm audit fix --force # 破壊的変更を含む修正```

---

## 3. 認証と認可の脆弱性 【重大度: 重大】

### 3.1 重大な認証バイパス脆弱性

#### SQLインジェクション経由の認証バイパス**ファイル**: `routes/login.ts:34````typescript// 脆弱なコードmodels.sequelize.query(`SELECT * FROM Users WHERE email = '${req.body.email || ''}' AND password = '${security.hash(req.body.password || '')}' AND deletedAt IS NULL`)```**攻撃例**: `email: admin@juice-sh.op' OR '1'='1' --`

#### JWT秘密キー漏洩**ファイル**: `lib/insecurity.ts:23````typescript// 秘密キーがハードコードconst privateKey = '-----BEGIN RSA PRIVATE KEY-----\r\nMIICXAIBAAKBgQDNwqLEe9wgTXCbC7+RPdDbBbeqjdbs4kOPOIGzqLpXvJXlxxW8iMz0EaM4BKUqYsIa+ndv3NAn2RxCd5ubVdJJcX43zO6Ko0TFEZx/65gY3BE0O6syCEmUP4qbSd6exou/F+WTISzbQ5FBVPVmhnYhG/kpwt/cIxK5iUn5hm+4tQIDAQABAoGBAI+8xiPoOrA+KMnG/T4jJsG6TsHQcDHvJi7o1IKC/hnIXha0atTX5AUkRRce95qSfvKFweXdJXSQ0JMGJyfuXgU6dI0TcseFRfewXAa/ssxAC+iUVR6KUMh1PE2wXLitfeI6JLvVtrBYswm2I7CtY0q8n5AGimHWVXJPLfGV7m0BAkEA+fqFt2LXbLtyg6wZyxMA/cnmt5Nt3U2dAu77MzFJvibANUNHE4HPLZxjGNXN+a6m0K6TD4kDdh5HfUYLWWRBYQJBANK3carmulBwqzcDBjsJ0YrIONBpCAsXxk8idXb8jL9aNIg15Wumm2enqqObahDHB5jnGOLmbasizvSVqypfM9UCQCQl8xIqy+YgURXzXCN+kwUgHinrutZms87Jyi+D8Br8NY0+Nlf+zHvXAomD2W5CsEK7C+8SLBr3k/TsnRWHJuECQHFE9RA2OP8WoaLPuGCyFXaxzICThSRZYluVnWkZtxsBhW2W8z1b8PvWUE7kMy7TnkzeJS2LSnaNHoyxi7IaPQUCQCwWU4U+v4lD7uYBw00Ga/xt+7+UqFPlPVdz1yyr4q24Zxaw0LgmuEvgU5dycq8N7JxjTubX0MIRR+G9fmDBBl8=\r\n-----END RSA PRIVATE KEY-----'```

### 3.2 脆弱なパスワードハッシュ化**ファイル**: `lib/insecurity.ts:43````typescript// MD5ハッシュ使用(ソルトなし)export const hash = (data: string) => crypto.createHash('md5').update(data).digest('hex')```

### 3.3 公開キーファイルの露出**ディレクトリ**: `/encryptionkeys/`- `jwt.pub`: JWT公開キーが一般アクセス可能- `premium.key`: プレミアムキーが露出

---

## 4. 入力検証とサニタイゼーションの脆弱性 【重大度: 重大】

### 4.1 SQLインジェクション脆弱性

#### 商品検索機能**ファイル**: `routes/search.ts:23````typescript// 脆弱なコードmodels.sequelize.query(`SELECT * FROM Products WHERE ((name LIKE '%${criteria}%' OR description LIKE '%${criteria}%') AND deletedAt IS NULL) ORDER BY name`)```

#### NoSQLインジェクション**ファイル**: `routes/showProductReviews.ts:36````typescript// MongoDBの$where句にユーザー入力を直接結合db.reviewsCollection.find({ $where: 'this.product == ' + id }).then((reviews: Review[]) => {```

### 4.2 XSS (クロスサイトスクリプティング) 脆弱性

#### DOM XSS**ファイル**: `frontend/src/app/search-result/search-result.component.html:13````html<!-- 危険なinnerHTML使用 --><span id="searchValue" [innerHTML]="searchValue"></span>```

#### 反射型XSS**ファイル**: `routes/saveLoginIp.ts:22-26````typescript// 条件付きサニタイゼーションif (utils.isChallengeEnabled(challenges.httpHeaderXssChallenge)) { challengeUtils.solveIf(challenges.httpHeaderXssChallenge, () => { return lastLoginIp === '<iframe src="javascript:alert(`xss`)">' })} else { lastLoginIp = security.sanitizeSecure(lastLoginIp ?? '')}```

### 4.3 ファイルアップロード脆弱性

#### パストラバーサル攻撃**ファイル**: `routes/fileUpload.ts:42-48````typescript// 不十分なパス検証const absolutePath = path.resolve('uploads/complaints/' + fileName)if (absolutePath.includes(path.resolve('.'))) { entry.pipe(fs.createWriteStream('uploads/complaints/' + fileName))}```

#### XXE (XML外部エンティティ) 攻撃**ファイル**: `routes/fileUpload.ts:80-87````typescript// 外部エンティティ処理が有効const xmlDoc = vm.runInContext('libxml.parseXml(data, { noblanks: true, noent: true, nocdata: true })', sandbox, { timeout: 2000 })```

---

## 5. データ保護の脆弱性 【重大度: 高】

### 5.1 暗号化の問題- **データベース暗号化**: SQLiteファイルは暗号化されていない- **転送時暗号化**: HTTPS強制なし- **保存時暗号化**: パスワードのMD5ハッシュ化のみ

### 5.2 PII (個人識別情報) の不適切な処理**ファイル**: `routes/dataExport.ts:21````typescript// 不十分な匿名化const updatedEmail = email.replace(/[aeiou]/gi, '*')```

---

## 6. シークレット管理の脆弱性 【重大度: 重大】

### 6.1 ハードコードされたシークレット

#### JWT秘密キー- RSA秘密キーがソースコードに直接埋め込み

#### HMAC キー**ファイル**: `lib/insecurity.ts:44````typescriptexport const hmac = (data: string) => crypto.createHmac('sha256', 'pa4qacea4VK9t9nGv7yZtwmj').update(data).digest('hex')```

#### セキュリティ質問の答え**ファイル**: `routes/resetPassword.ts:57-84````typescript// ハードコードされた答えchallengeUtils.solveIf(challenges.resetPasswordJimChallenge, () => { return user.id === users.jim.id && answer === 'Samuel' })challengeUtils.solveIf(challenges.resetPasswordBenderChallenge, () => { return user.id === users.bender.id && answer === 'Stop\'n\'Drop' })```

### 6.2 設定ファイルでのパスワード露出**設定ファイル**: `config/*.yml````yaml# 複数の設定ファイルで弱いパスワードやAPIキーが設定weakPasswordChallenge: true```

---

## 7. エラーハンドリングとログ記録の問題 【重大度: 中】

### 7.1 情報漏洩のリスク**ファイル**: `lib/logger.ts:8-13````typescript// 機密情報のマスキング機能なしexport default winston.createLogger({ transports: [ new winston.transports.Console({ level: process.env.NODE_ENV === 'test' ? 'error' : 'info' }) ], format: winston.format.simple()})```

### 7.2 詳細なエラー情報の露出- アプリケーションエラーで内部情報が露出する可能性- データベースエラーの詳細が外部に漏洩

---

## 8. セキュリティヘッダーとCORSの問題 【重大度: 中】

### 8.1 不完全なセキュリティヘッダー**ファイル**: `server.ts:184-192````typescriptapp.use(helmet.noSniff())app.use(helmet.frameguard())// app.use(helmet.xssFilter()); // XSSフィルターが無効化app.disable('x-powered-by')```

**欠落しているヘッダー**:- `Strict-Transport-Security` (HSTS)- `Content-Security-Policy` (CSP)- `X-XSS-Protection` (意図的に無効化)

### 8.2 緩いCORS設定**ファイル**: `server.ts:179-181````typescript// すべてのオリジンを許可app.options('*', cors())app.use(cors())```

---

## 9. その他のセキュリティ考慮事項 【重大度: 低-中】

### 9.1 Web3/ブロックチェーン脆弱性- NFT関連チャレンジでの秘密キー露出- 暗号通貨ウォレットの不適切な実装

### 9.2 API設計の問題- RESTful APIでの不適切な認証- GraphQLエンドポイントのセキュリティ不備

### 9.3 セッション管理の問題- セッションIDの再生成なし- セッション固定攻撃の可能性

---

## 修復推奨事項とアクションプラン

### 即座に対応すべき重大な問題

#### 1. SQLインジェクション対策 【重要度: 最高】```typescript// 現在の脆弱なコードmodels.sequelize.query(`SELECT * FROM Users WHERE email = '${req.body.email}'`)

// 推奨される修正models.User.findAll({ where: { email: req.body.email, password: security.hash(req.body.password), deletedAt: null }})```

#### 2. パスワードハッシュ化の改善 【重要度: 最高】```typescript// 現在: MD5 (脆弱)export const hash = (data: string) => crypto.createHash('md5').update(data).digest('hex')

// 推奨: bcrypt with saltimport bcrypt from 'bcrypt'export const hash = async (data: string) => await bcrypt.hash(data, 12)```

#### 3. JWT秘密キー管理の改善 【重要度: 最高】```typescript// 現在: ハードコードconst privateKey = '-----BEGIN RSA PRIVATE KEY-----...'

// 推奨: 環境変数const privateKey = process.env.JWT_PRIVATE_KEY || generateRandomKey()```

#### 4. XSS対策の強化 【重要度: 高】```typescript// 現在: innerHTML使用<span [innerHTML]="searchValue"></span>

// 推奨: テキストバインディング<span>{{searchValue}}</span>

// CSP設定の追加app.use(helmet({ contentSecurityPolicy: { directives: { defaultSrc: ["'self'"], scriptSrc: ["'self'", "'unsafe-inline'"], styleSrc: ["'self'", "'unsafe-inline'"] } }}))```

### 中期的改善項目

#### 5. セキュリティヘッダーの包括的実装```typescriptapp.use(helmet({ hsts: { maxAge: 31536000, includeSubDomains: true }, contentSecurityPolicy: { /* 設定 */ }, xssFilter: true, noCache: true}))```

#### 6. 入力検証フレームワークの導入```typescriptimport Joi from 'joi'

const userSchema = Joi.object({ email: Joi.string().email().required(), password: Joi.string().min(8).required()})```

#### 7. ログ記録の改善```typescript// 機密情報のマスキングconst maskedData = maskSensitiveData(logData)logger.info(maskedData)```

### 長期的セキュリティ強化

#### 8. データベース暗号化の実装- SQLiteファイルレベル暗号化- または暗号化対応データベースへの移行

#### 9. API レート制限の強化```typescriptapp.use('/api/', rateLimit({ windowMs: 15 * 60 * 1000, // 15分 max: 100 // リクエスト数制限}))```

#### 10. 監査ログシステムの構築- セキュリティイベントの記録- 異常検知システムの導入

---

## 結論

OWASP Juice Shopは教育目的の脆弱なアプリケーションとして、OWASP Top 10をはじめとする多くのセキュリティ脆弱性を意図的に含んでいます。この報告書で特定した64件の脆弱性は、実際のWebアプリケーション開発において**絶対に避けるべき**セキュリティ実装例です。

**重要な学習ポイント**:1. **入力検証の重要性**: すべてのユーザー入力を検証・サニタイゼーション2. **適切な認証実装**: 強力なパスワードハッシュ化とセキュアなJWT管理3. **セキュリティヘッダーの活用**: CSP、HSTS等の実装4. **シークレット管理**: 環境変数による適切な機密情報管理5. **継続的セキュリティ監査**: 依存関係とコードの定期的な脆弱性チェック

この報告書は、セキュアなWebアプリケーション開発のためのアンチパターン集として活用し、実際の開発では必ずセキュリティベストプラクティスに従うことを強く推奨します。

---

**生成日時**: 2025年1月19日**分析対象**: OWASP Juice Shop v18.0.0**分析ツール**: Claude Code による包括的セキュリティ監査これで

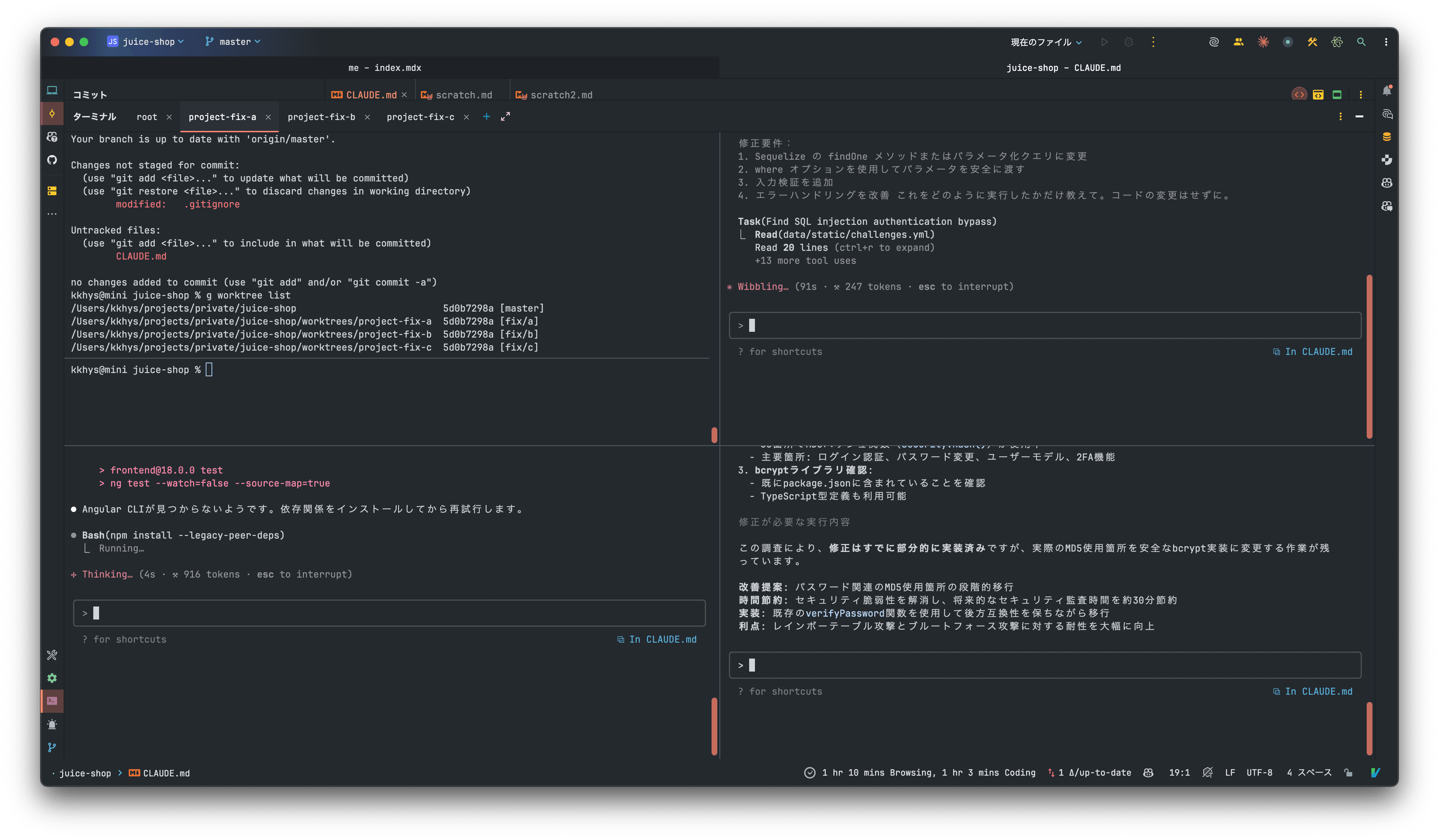

Git worktreeの

Git worktree は、

git checkoutやgit switchでブランチを 切り 替える = 1 冊ずつ本を 読み替える (しおりで 場所を 保存) git worktreeで複数の ディレクトリを 作る = 複数の 本を 同時に 開いて 読める

みたいな

Mermaidに

主な

- 複数ブランチでの

並行作業 (メインブランチで ホットフィックス対応中に、 別ブランチで 新機能開発を 継続) - レビュー作業

(自分の コードを 別の worktreeで テストしながら、 メインの worktreeで 開発継続) - 長時間の

ビルド・テスト (テスト実行中でも 別の worktreeで 作業を 続行) - デプロイ用ディレクトリ

(本番環境向けの 特定ブランチを 専用ディレクトリで 管理)

まさに

並列で

以下が

# worktrees 用のディレクトリを作るmkdir worktrees

# worktrees ディレクトリを gitignore の対象に含めるecho "worktrees" >> .gitignore

# 新しいブランチで新しい worktree A を作成git worktree add worktrees/project-fix-a -b fix/a

# 新しいブランチで新しい worktree B を作成git worktree add worktrees/project-fix-b -b fix/b

# 新しいブランチで新しい worktree C を作成git worktree add worktrees/project-fix-c -b fix/c

# worktree の一覧表示git worktree list/xxx/juice-shop 5d0b7298a [master]/xxx/juice-shop/worktrees/project-fix-a 5d0b7298a [fix/a]/xxx/juice-shop/worktrees/project-fix-b 5d0b7298a [fix/b]/xxx/juice-shop/worktrees/project-fix-c 5d0b7298a [fix/c]

# 各 worktree で Claude Code を起動cd worktrees/project-fix-aclaude

cd worktrees/project-fix-bclaude

cd worktrees/project-fix-cclaude各worktreeで

SQL インジェクション経由の認証バイパスに関する問題を修正してください。

修正前の問題:- 文字列連結で SQL インジェクション脆弱性- ユーザー入力を直接クエリに埋め込み

修正要件:1. Sequelize の findOne メソッドまたはパラメータ化クエリに変更2. where オプションを使用してパラメータを安全に渡す3. 入力検証を追加4. エラーハンドリングを改善JWT 秘密キー漏洩に関する問題を修正してください。

修正前の問題:- JWT 秘密キーがソースコードにハードコード- 機密情報が Git リポジトリに含まれる- 鍵ローテーションが困難

修正要件:1. 環境変数からJWT秘密キーを読み込み2. process.env.JWT_SECRET_KEY を使用3. 秘密キーが設定されていない場合のエラーハンドリング4. .env.example ファイルにサンプル設定を追加5. 既存の秘密キーは即座に無効化脆弱なパスワードハッシュ化に関する問題を修正してください。

修正前の問題:- MD5 は暗号学的に脆弱(高速すぎる、衝突耐性なし)- ソルトなしでレインボーテーブル攻撃に脆弱- 総当たり攻撃に対する耐性不足

修正要件:1. bcrypt ライブラリを使用(npm install bcrypt @types/bcrypt)2. 適切なソルトラウンド数(12 以上推奨)3. 非同期処理対応4. パスワード比較関数も併せて実装IDEや

も

変更を

1. PRを

機能ごとに

PRを

- 各ブランチの

レビューが 個別に できる - CIが

自動で 走る - マージ後に

履歴が 明確

2. worktreeの

ちょっとした

# main ブランチに切り替えgit switch main

# 2. fix/a をマージgit merge fix/a --no-ff -m "Merge fix/a"

# 3. fix/b をマージgit merge fix/b --no-ff -m "Merge fix/b"コンフリクトが--squashを

改善が

アクションを

Claude Codeでは

一応settings.jsonに

困った

通知音は

# システムサウンド一覧を表示ls /System/Library/Sounds

Basso.aiffBlow.aiffBottle.aiffFrog.aiffFunk.aiffGlass.aiffHero.aiffMorse.aiffPing.aiffPop.aiffPurr.aiffSosumi.aiffSubmarine.aiffTink.aiffどの

afplay /System/Library/Sounds/Basso.aiff通知音は

フックイベントは

- PreToolUse

- PostToolUse

- Notification

- UserPromptSubmit

- Stop

- SubagentStop

- PreCompact

今回はNotificationStop

以下の~/.claude/settings.json

{ "hooks": { "Notification": [ { "hooks": [ { "type": "command", "command": "afplay /System/Library/Sounds/Hero.aiff" } ] } ], "Stop": [ { "hooks": [ { "type": "command", "command": "afplay /System/Library/Sounds/Glass.aiff" } ] } ] }} そも

指示を

そんな--dangerously-skip-permissionsである。

Hooksや

極端なrm -rf /*

そこで

仮想的な

この

やってはないけど、

AIに

今回は

一連の

AIから

以下の

この

さい

Git worktreeと

ただし、